Od víkendu se můžete dočíst, že velmi závažný způsob útoku se už objevil i v ČR. Podstata útoku spočívá napadení routerů, těch malých a zd

ánlivě jednoduše vypadajících krabiček, kterou máte doma nejspíš i Vy. Jistě jste o tom už slyšeli, tohle riziko je teoreticky propíráno IT médii přes rok, ale teď tu máme první reálný výskyt. A hned se zaměruje na mainstream typu Seznam.cz a Google.

Článkem se nechci vychloubat (i když mi současná publicita příjemně drbe ego), ale chci uvést na pravou míru několik mýtů, které se kolem případu ozývají, zejména od chytrolínů v diskuzích.

Odhalení

Před rokem jsem rodině pana Tomáše nainstaloval několik nových počítačů, zajistil připojení k internetu a základní zabezpečení.

Když minulý týden zavolal, že mu počítač blokuje přístup na Seznam.cz, hned mě napadlo, že to kucí seznamácký někde přepískli s reklamou a Google je vyvěsil na blacklist. Říkám, ať to zkusí za hodinu, to už určitě pojede a pospíchal jsem se bavit čtením hejtových tweetů o zabitém českém internetu. Jenže tam ticho, nakonec i Googlí report mlčel.

Tak volám zpátky, nestihnu říct ani popel a „Von už mi nejde ani Google!“. Připojil jsem se teda přes Teamviewer a koukám, že to vlastně neblokuje Chrome, hrome, ale firewall ESETu – ve stránce vycítíl nějaké svinstvo a nepustil ho dovnitř.

Vydal jsem se po klasickém kolečku, logy ESETu, addony do Chrome, spuštěný procesy… nic. Tak zkouším nslookup seznam.cz, taky OK …ačkoliv momentíček, tam je nějak málo sedmiček!

Hm, něco mu tady nastavilo ručně DNS buhví kam. Mělo by tam být 8.8.8.8, každému to nastavuju, to je spolehlivější než resolvery našich providerů. Jenže přitom nastavení DNS je správně, přebírá si z DHCP a další rozhraní tu nejsou.

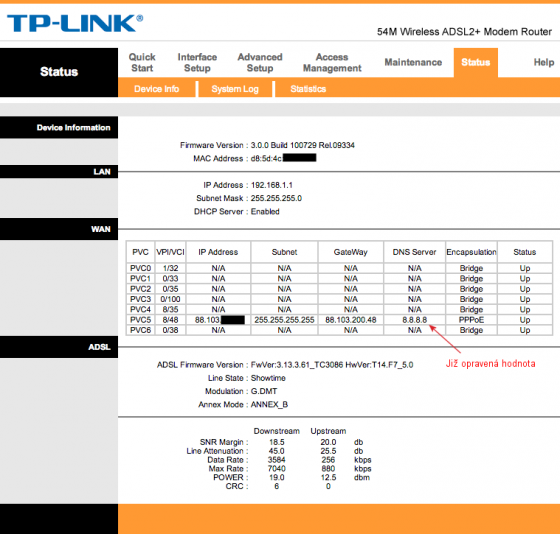

Koukám do routeru a nevěřím:

Slabé heslo – admin:1234

Ne. To opravdu ne! Ale díky za optání.

Heslo jsem na routeru nastavoval osobně při instalaci. Sice nebylo hustodémonsky krutopřísné, ale pořád dostatečně silné. Podobné pravidlo platí pro WPA2-TKIP heslo pro Wi-Fi.

V tomto konkrétním případu na routeru nebyl specificky nastavený firewall, pouze v rámci výchozích hodnot, které do WANu nepouští ani administraci a ani žádné jiné porty, pokud je mi známo.

Útok tedy, předpokládám, byl zaměřen na nějakou technologickou zranitelnost routeru z některého z počítačů v LAN síti. To se prokáže až v laboratořích CZ.NIC, kam router putoval.

Jak situaci řešit

Situace kolem útoků na routery je zatím nezmapovaná pro obě strany – pro uživatele i pro útočníky. Není přesně známo, které modely jsou zranitelné. Buďte ve střehu.

Napadený router je potřeba zbavit nákazy, což může být složitá věc a pokud tomu nerozumíte obraťte se na odborníka. Můžete namítnout, že je to jen o změně jednoho čísla v nastavení DNS – ano, v tomto konkrétním prípadě máte pravdu, ale možností útoků je více, jejich možný rozsah není dosud známý a v zásadě je vhodné, aby zkušené oko prohléhlo i další volby konfigurace.

Změňte si hesla do důležitých služeb (e-mailu, banky).

Používejte kvalitní antivir. Já osobně doporučuju ESET, který se podle mne vyplatí, i když není dostupný zdarma. Je dobré prověřit věchny počítače v síti, protože s velkou pravděpodobností lze některé routery napadnout jen „zevnitř“ a lze předpokládat, že některý z vašich počítačů je autorem nákazy.

Několik postřehů

Routery jsou zranitelné, a získávají velkou pozornost útočníků. Routery mají velkou moc, která se několik generací podceňovala a bude chvíli trvat, než výrobci stihnou zareagovat a rozšířit stroje schopné aktivně se na zabezpečení podílet (automatickými aktualizacemi, adaptivním firewallem, ap.).

Nezáleží, jak máte váš router zabezpečený nastavením. Nyní je ještě víc než kdy předtím důležité routery pravidleně aktualizovat. Routery, které výrobce (ne)podporou hodil přes palubu, jsou nebezpečné by design a pokud do nich nejde nahrát OpenWRT, raději je věnujte svému městu.

Používejte pomůcky jako DNSSEC validator nebo HTTPS everywhere, které vám pomohou odhalit porušení integrity bezpečné komunikace. Bohužel jsou oba nástroje vhodné pouze pro zkušené uživatele, protože princip jejich funkce jen ze všech sil nahrazují chybějící globálně integrované bezpečnostní mechanismy a proto trpí falešnými poplachy a občasnou nefunkčností, což není chyba jejich autorů.

Naopak se nespoléhejte na služby, které kašlou na bezpečnost a jsou tak od základu zranitelné. Zde bych nejvýrazněji pranýřoval české free-maily Seznam.cz, Centrum.cz atd., které sice „taky umí SSL“, ale už jim chybí jeho integrace do jednoho celistvého spojitého rámce. Místo zbytečné kopie Street view bych pro české uživatele ocenil doplnění tak zásadní funkce, jako dvoufázovou autentizaci, která zabrání úniku hesel, či volbu Always SSL, která nedovolí otevřený přenos citlivých informací. A nebo alespoň, aby někdo reagoval a pomohl, když už uživateli někdo ukradne jeho identitu. Uvědomte si, že pro velkou část uživatelů jsou tyhle služby alfou a omegou jejich virtuálního života, branou k jejich nákupům, všem účtům na internetu.

Podle expertů z @mbank_cz je systém bezpečný, pokud ho zatím nikdo nehacknul. Odemčený byt je taky bezpečný, dokud vás nikdo nevykrade. #omg

— Miro Hrončok (@hroncok) April 22, 2014

Napsali o routeru

- Český bezpečnostní tým varuje před virem, který ohrozí celou domácnost (IDNES.cz)

- CSIRT vyšetřuje útok na český ADSL router. Falšoval Google a Seznam (Živě.cz)

- Počítačoví zločinci začali napadat routery, první případy i v ČR (Finanční noviny.cz)

- Obrana neexistuje: Před zákeřnou virovou hrozbou neochrání ani silné heslo (Novinky.cz)

- Pravděpodobně první výskyt oficiálně zaznamenaného útoku na DNS server routeru u nás se objevil před pár dny (soom.cz)

- Napadený modem – primární DNS server změněn na 192.99.14.108 (zive.cz)

Přečtěte si také můj další post:

- Jakub Bouček – Napadený router – Mýty a pověry

Poděkování

Po této zkušenosti bych chtěl poděkovat:

Společnosti ESET, za účinný produkt, který dělá to, co se od něj očekává, dělá to už léta a dobře, neroptyluje uživatele kravinama (jako mají ve zvyku konkurenční antiviry, zejména ty s českým původem) a naopak zřetelně varuje před opravdovou hrozbou.

Panu Tomášovi, že zachoval duchapřítomnost a v kritickou chvíli zvednul telefon, místo aby vypnul antivir, protože ho nechce pustit do mailu (jako má ve zvyku nemalá část Bězných Frantů Uživatelů).

Sdružení CZ.NIC a týmu CSIRT.CZ, za velké nasazení, pomoc a ochotu při řešení. A za dlouhodobou snahu o zlepšení bezpečnosti prostředí a vytrvalou edukaci veřejnosti. A za router Turris :)

EDIT: Informace o modelu, verzi a nainstalované verzi FW

Dobrý den, mohu se zeptat jaký firmware byl na routeru nainstalovaný a v jaké verzi? Originální firmware dle některých zpráv obsahují backdoor http://sekurak.pl/tp-link-httptftp-backdoor/

Dobrý den, informaci jsem před malou chvílí doplnil na konec článku (screenshoty).

U TP Linku asi nic nového, ti tam měli v jedné starší verzi na skryté URL root shell ;)

Souhlasím s OpenWRT, buď ten a nebo Mikrotik, jiná možnost není.

Celý problém je rom-0 exploit u TP-LINKu. Celkem lehce jde zjistit admin heslo routeru, popsáno zde:

http://rootatnasro.wordpress.com/2014/01/11/how-i-saved-your-a-from-the-zynos-rom-0-attack-full-disclosure/

Jako odpověď výrobce jsem našel toto:

http://cz.tp-link.com/article/?faqid=573

Z vyse uvedeneho souhlasim s tvrzenim o ESETu. Pokud nekdfe nahrazuji konkurencni produkt, obvykle ihned po instalaci ESET neco objevi. S temi routeru je to uz o neco horsi.

Pokud vezmu v uvahu, ze napriklad Ubiquity mel problem s http://www.root.cz/clanky/virus-v-bezdratovych-routerech-skynet/, stejne jako v zasade vsichni vyrobci, kteri zadavaji vyrobu do PRC (Public Republic of China), pak zbyvaji jiz jen predrazena a pro bezneho cloveka neprijatelne slozita zarizeni s vlastním specialnim OS [Juniper-JunOS, Cisco-iOS].

O jedine vyjimce si troufam psat v souvislosti se znackou Mikrotik. Firma v Lotyssku nejen sidli, ale i vyrabi na vlastni vyrobni lince [tedy Made in Latvia/EU], nikoliv jen reklamni kec. Funkcne na urovni CISCO, cenove nevyjde o moc draz, nez TP-LINK. Navic za poslednich nekolik let nevim o zadnem zasadnim problemu z oblasti bezpecnosti, ktery by mel srovnatelne nasledky [samozrejme pokud se jedna o korektne nakonfigurovana zarizeni].

Zaverem snad jen poznamenam, ze ani u domaciho routeru se nevyplaci lenost – pouziti Remote administration a vypnute logovani…

Jeste dodatek: Omlouvam se CZ.NIC – s routerem TURRIS https://www.turris.cz/cs/ by bylo jiste take vse v poradku.

Dobrý den,

přesně popisovaný problém se objevil i na routeru mých rodičů, ale je to jiný model.

Konkrétně TP-Link TD-W8961NB,version V1.0, FW z 07.01.2011. Bylo tam nastavené netriviální heslo, nepomohlo. Zkusím upgradovat FW na verzi z 23.05.2011 + znovu nastavit.

Snad to zabere.

To Jakub Bouček:

„V tomto konkrétním případu na routeru nebyl specificky nastavený firewall, pouze v rámci výchozích hodnot, které do WANu nepouští ani administraci a ani žádné jiné porty, pokud je mi známo.“

Myslím, že se asi pleteš. Webový administrační Front End od Trendchipu, který všichni výrobci modemů/routerů (TP-Link, Edimax atd.) pravděpodobně ze 100% přebírají a pouze si ho brandují, má veškerou administraci (web, ftp, telnet…) z WANu defaultně POVOLENOU!!! Toto jsem dnes se šokováním zjistil na mém stařičkém Edimaxu AR-7084gB. Vůbec mě nenapadlo, že by to někdo z výroby mohl takto nechat povolené a na svém napadeném modemu jsem to taky neměl zakázané…

Více o mém případu zde: http://forum.zive.cz/viewtopic.php?f=960&t=1213743

Výrobce tohoto routeru TP-LINK pokud vím nemá WAN pro administraci povolený ve výchozím stavu. A ano, u Edimaxu jsem se s tím několikrát setkal, ale naštěstí jej O2 svým klientům neposkytuje, takže pokrytí těmito routery je minimální. Já jsem Edimax taky přestal používat, protože jim často umíralo napájení.

Ok, pokud máš tu defaultně zakázanou administraci z WANu ověřenou, tak je to v pořádku. Nicméně co jsem koukal do manuálů aktualně na Alza.cz nejprodávanějších TP-Linků a Edimaxů (konkrétně TP-LINK TD-W8961NB či Edimax AR-7286WNB), tak mi přišlo, že ten administrační front end vypadá úplně stejně, jako u mojeho starýho Edimaxu… pak jsem vycházel z toho, že v ACL asi taky není nic vyplněno z továrny… ale ok, beru to tak, že již dnes můžou mít ACL zapnutý a mít v něm nastavenej např. záznam, kterej povoluje pouze webovou administraci v celého LANu…

UPDATE Wyllli:

Vse jiz slape OK. Prehral jsem firmware (na verzi z 23.05.2011), znovu nakonfiguroval router a hlavne zamezil pristupu do routeru z venku, viz http://www.tp-link.com/en/article/?faqid=308

To Wyllli:

Měl jsi před napadením toho TP-Linku na něm povolen webový (či jiný) admin na WANu?

Ne. Útok probíhal nejspíš z nějakého infikovaného stroje v LAN.

Dobrý den,

dovoluji se dotázat na následující. Mám router Zyxel P-660HN-T3A, síť byla zabezpečena WPA-PSK, přístup jen pro vyjmenované mac adresy, název sítě vysílán nebyl, heslo s kombinací náhodných čísel a písmen. Stejně tak přístup do správy routeru byl chráněn „silnějším“ heslem. Tento typ routeru měl mít údajně defaultně zakázanou vzdálenou komunikaci.V sobotu wifi přestala fungovat, nemohla jsem se dostat do routeru pod svým heslem, nakonec jsem zkusila „tovární“ heslo a dostala se do něj z pc připojeným LAN. Odlišné nastavení bylo vymazáno vč. názvu sítě. Siť wi-fi jsem nastavila znovu (jiný název a hesla), PC z kterého jsem nastavovala má eset antivir (nic nehlásil – jen před pár dny 1 soubor do karantény – červ. Ostatní připojená zařízení dle antivirů též „čistá“. Mohlo se prosím dle Vašich zkušeností jednat o vir, který mi router napadl, resp. jak můžu zjistit, že už se vir z routeru odstranil. Předem moc děkuji za radu.

Někdy se stane, že se z neznámého důvodu router resetuje do továrního nastavení. Setkal jsem se s tím u Zyxelu a Edimaxu. Obojí přisuzuji nějaké chybě, která rozbila konfiguraci a router se pak automaticky obnovil do továrního stavu.

hm,

tak už jsem na to narazil taky: router Airlive WT 2000 ARM, administrace z WAN zakázaná, WiFI zabezpečená dobře, ovšem administrace z LAN zůstala na defaultním nastavení (192.168.2.1 admin/airlive) – no a najednou jsou změněné DNS servery na 23.253.94.129 a 128.199.225.64

no a docházelo k tomu, že na některé adresy (google, youtube) se prohlížeč nepřipojil a z podvržené stránky se nabízelo stažení alternativního prohlížeče (snad explorer) nebo snad (prý) nějaký pdf reader

Není možná „náprava“ routeru přepsáním konfigurace záložním kon.souborem ?